こんにちは、DX攻略部のくろさきです。

現代のビジネスでは、顧客・社員データといった情報は企業価値を左右する重要資産です。

DXやリモート化の進展により、サイバー攻撃や情報漏えいの脅威が増大し、対応は経営課題に直結します。

本記事では、非エンジニアの経営者にも理解しやすい視点で、データセキュリティの基本と企業が今すぐ取り組むべき対策を整理します。

「データセキュリティ」とは?

データセキュリティとは、企業や組織が保有するデジタル情報を、不正アクセス、破損、漏洩、改ざんなどの脅威から保護するための包括的な取り組みを指します。

単にIT部門だけの問題ではなく、経営戦略の中核を成す重要な要素として位置づけられています。

デジタルトランスフォーメーション(DX)が加速する現代において、企業活動のあらゆる場面でデータが生成・活用されています。

顧客情報、財務データ、知的財産、営業秘密など、これらの情報資産は企業の競争優位性を支える貴重な資源です。

しかし同時に、適切に保護されていなければ、企業存続を脅かす深刻なリスクにもなり得ます。

また、データセキュリティの範囲は広範囲にわたります。

ネットワークセキュリティ、アプリケーションセキュリティ、エンドポイントセキュリティ、クラウドセキュリティなど、技術的な側面だけでなく、従業員教育、アクセス権限管理、インシデント対応といった組織運営面も含まれます。

これらを統合的に捉え、継続的に改善していくことがデータセキュリティの本質です。

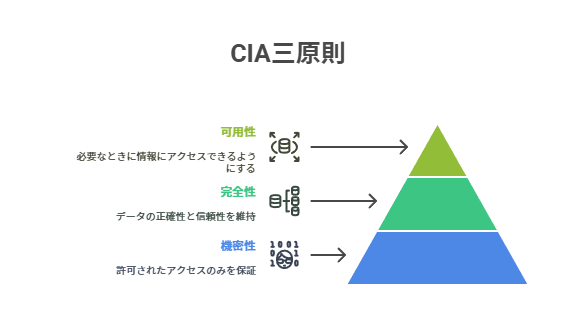

「CIA」三原則で考えよう

データセキュリティを体系的に理解するために、情報セキュリティの基本概念である「CIA三原則」を活用しましょう。

この三原則は、Confidentiality(機密性)、Integrity(完全性)、Availability(可用性)の頭文字を取ったもので、あらゆるセキュリティ対策の指針となります。

機密性(Confidentiality)

機密性とは、許可された者のみが情報にアクセスできるよう制御することです。

情報の重要度に応じて適切なアクセス権限を設定し、不正な開示や漏洩を防ぐことが目的です。

具体的な対策として、多要素認証(MFA)の導入があります。

従来のパスワードに加えて、スマートフォンアプリやハードウェアトークンによる追加認証を求めることで、不正アクセスのリスクを大幅に軽減できます。

また、データ暗号化も重要な手法です。

保存時暗号化(データベースやファイルサーバー上のデータを暗号化)と転送時暗号化(ネットワーク通信の暗号化)を組み合わせることで、万が一データが盗まれても内容を解読されにくくなります。

さらに、最小権限の原則(Principle of Least Privilege)の実践も不可欠です。

従業員には業務遂行に必要最小限のアクセス権限のみを付与し、定期的な権限見直しを行うことで、内部不正や権限の乱用を防げます。

完全性(Integrity)

完全性とは、データが正確性と完全性を保持し、不正な変更や破損から保護されていることを指します。

データの信頼性を確保し、意図しない改ざんや削除を防ぐことが目的です。

デジタル署名やハッシュ値の活用が代表的な対策です。

重要なファイルやメッセージにデジタル署名を付与することで、送信者の真正性とデータの改ざんの有無を検証できます。

また、定期的なデータベースの整合性チェックを実施し、異常な変更がないかを監視することも重要です。

バックアップ戦略も完全性確保の重要な要素です。

3-2-1ルール(3つのコピーを作成し、2つの異なる媒体に保存し、1つをオフサイトに配置)などの手法に従ったバックアップ体制を構築することで、データの完全性を長期的に保護できます。

可用性(Availability)

可用性とは、許可されたユーザーが必要な時に確実にシステムやデータにアクセスできることを保証することです。

システム障害やサイバー攻撃によってサービスが停止することを防ぎ、業務継続性を確保することが目的です。

冗長性の確保が可用性向上の基本戦略です。サーバーの冗長化、ネットワーク回線の多重化、データセンターの分散配置などにより、単一障害点(Single Point of Failure)を排除します。

また、ロードバランサーの導入により、トラフィックを複数のサーバーに分散し、システム全体の可用性を高められます。

災害復旧計画(DRP: Disaster Recovery Plan)と事業継続計画(BCP: Business Continuity Plan)の策定も不可欠です。

自然災害やサイバー攻撃などの緊急事態に備えて、迅速な復旧手順と代替業務プロセスを事前に定義しておくことで、影響を最小限に抑えられます。

なぜ重要なの?3つの理由

データセキュリティの重要性が急速に高まっている背景には、主に3つの要因があります。

これらの要因を理解することで、なぜ今データセキュリティに投資する必要があるのかが明確になります。

サイバー攻撃の高度化・増加

現代のサイバー攻撃は従来とは比較にならないほど高度化・巧妙化しています。

標的型攻撃(APT: Advanced Persistent Threat)では、攻撃者が特定の組織を長期間にわたって狙い、内部に潜伏しながら機密情報の窃取を行います。

これらの攻撃は従来のセキュリティ対策では検出が困難で、発見までに数カ月から数年を要することも珍しくありません。

ゼロデイ攻撃は、ソフトウェアの未知の脆弱性を悪用する攻撃手法です。

セキュリティパッチが提供される前に攻撃が実行されるため、従来のシグネチャベースの対策では防御できません。

AI技術の発達により、こうした脆弱性の発見と悪用が自動化され、攻撃の規模と頻度が急激に増加しています。

また、ランサムウェア攻撃の被害も深刻化しています。

企業のシステムを暗号化して身代金を要求するだけでなく、機密データを窃取して公開すると脅迫する「二重脅迫」が主流となっています。

ビジネスへの損害と社会的信用への影響

データセキュリティインシデントが発生した場合の企業への影響は多岐にわたり、その損害は計り知れません。

まず直接的な金銭的損失として、システム復旧費用、調査費用、法的対応費用などが発生します。

しかし、より深刻なのは間接的な損害です。

顧客の個人情報が漏洩した場合、顧客からの信頼失墜により大量の解約や新規獲得の困難につながります。

BtoB企業の場合、取引先からの取引停止や契約解除のリスクもあります。

株価への影響も無視できません。上場企業の場合、重大なセキュリティインシデントの公表により株価が大幅に下落し、企業価値が毀損される事例が相次いでいます。

法的リスクも年々厳しくなっています。個人情報の漏洩により被害を受けた顧客からの集団訴訟、株主代表訴訟、規制当局からの制裁金など、企業が直面する法的責任は拡大し続けています。

特に、経営陣の善管注意義務違反が問われるケースが増加しており、取締役個人の責任も厳しく追及される傾向にあります。

規制対応の必須化

データ保護に関する法規制は世界的に強化されており、企業はこれらの要求事項への対応が法的義務となっています。

日本では2022年4月に改正個人情報保護法が全面施行され、個人情報の漏洩等の報告義務化、仮名加工情報制度の創設、越境移転規制の強化などが実施されました。

欧州のGDPR(一般データ保護規則)は、EU域内の個人データを取り扱うすべての企業に適用され、違反時には全世界売上高の4%または2,000万ユーロのいずれか高い方の制裁金が科される可能性があります。

既に多くの企業が巨額の制裁金を課されており、グローバル展開する企業にとってGDPR対応は避けて通れない課題です。

金融業界ではPCI-DSS(Payment Card Industry Data Security Standard)への準拠が求められ、クレジットカード情報を取り扱う企業は厳格なセキュリティ基準を満たす必要があります。

また、医療業界ではHIPAA(Health Insurance Portability and Accountability Act)、製造業では産業制御システムに関するセキュリティ基準など、業界固有の規制も存在します。

企業が直面する主なリスクとは?

現代の企業が直面するデータセキュリティリスクは多様化・複雑化しており、従来の境界防御だけでは対応できない状況になっています。

これらのリスクを体系的に理解し、適切な対策を講じることが重要です。

外部からのサイバー攻撃リスク

外部からのサイバー攻撃の一例を以下に挙げます。

マルウェア感染

ウイルス、トロイの木馬、スパイウェアなどの悪意あるソフトウェアが企業のシステムに侵入し、データの窃取や破壊を行います。

特に最近では、AI技術を活用したマルウェアが登場し、従来の検出手法を回避する能力が向上しています。

フィッシング攻撃・ソーシャルエンジニアリング

巧妙に偽装されたメールやウェブサイトを通じて、従業員から認証情報や機密情報を騙し取る手法が高度化しています。

特に、経営幹部を装ったBEC(Business Email Compromise:ビジネスメール詐欺)攻撃により、多額の金銭被害が発生するケースが増加しています。

DDoS攻撃

DDoS攻撃(分散サービス拒否攻撃)は、大量のトラフィックを送りつけてサービスを停止させる攻撃です。

IoTデバイスを悪用したボットネットにより攻撃規模が拡大し、従来の対策では防御が困難になっています。

内部脅威リスク

悪意のある内部者による情報漏洩や不正アクセスは、外部攻撃よりも発見が困難で、被害も深刻になる傾向があります。

また、善意の従業員による誤操作や不注意も、重大なインシデントの原因となります。

技術的脆弱性リスク

ソフトウェアやシステムの設計・実装上の欠陥が攻撃の入り口となります。

ゼロデイ脆弱性の発見と悪用の自動化により、パッチ適用前に攻撃を受けるリスクが高まっています。

また、レガシーシステムやサポート終了製品の継続利用により、既知の脆弱性が放置されるケースも多く見られます。

第三者・サプライチェーンリスク

クラウドサービスプロバイダー、業務委託先、システム開発ベンダーなど、企業が依存する外部組織のセキュリティ水準が企業全体のリスクに直結します。

サプライチェーン攻撃では、信頼される第三者を経由して標的企業に侵入する手法が用いられ、防御が非常に困難です。

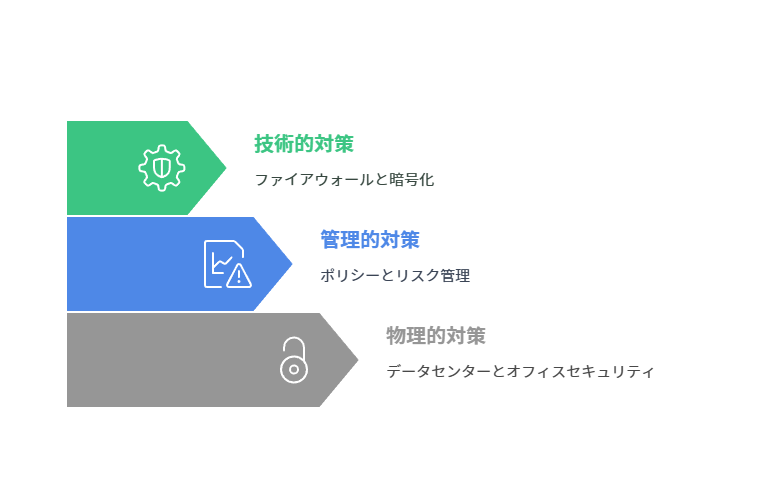

データセキュリティ対策:3つの視点

効果的なデータセキュリティを実現するには、技術的対策、管理的対策、物理的対策の3つの視点から包括的にアプローチすることが重要です。

これらは相互に補完し合い、多層防御(Defense in Depth)の考え方に基づいて統合的に実施する必要があります。

技術的対策

技術的対策は、ITシステムやソフトウェアを活用してデータを保護する手法です。

ファイアウォール・侵入検知システム

最も基本的な対策として、ファイアウォールとIDS/IPS(侵入検知・防止システム)があります。

ファイアウォールは不正な通信を遮断し、IDS/IPSは異常な活動を検知・阻止します。

しかし、従来のシグネチャベースの検知では未知の攻撃に対応できないため、AI技術を活用した行動分析型の検知システムの導入が進んでいます。

エンドポイント保護

EDR(Endpoint Detection and Response:エンドポイント検知・対応)ソリューションにより、PC、サーバー、モバイルデバイスなどの端末における不審な活動をリアルタイムで監視し、迅速な対応を可能にします。

特に、ゼロトラスト・セキュリティモデルの採用により、「信頼せず、常に検証する」という原則に基づいた厳格なアクセス制御を実現できます。

こんにちは、DX攻略部のトーヤです。 今回は、ゼロトラストアーキテクチャについて解説していきます。 ゼロトラストアーキテクチャは、すべてのユーザーや端末を信頼しないということを前提にしたセキュリティの概念です。 リモートワ[…]

クラウドセキュリティ対策

CASB(Cloud Access Security Broker:クラウドアクセスセキュリティブローカー)やCSPM(Cloud Security Posture Management:クラウドセキュリティ体制管理)などのツールにより、クラウドサービスの利用状況を可視化し、設定ミスや不正利用を防止します。

また、コンテナやサーバーレスアーキテクチャのセキュリティ対策も、DevSecOpsの考え方に基づいて開発プロセスに組み込む必要があります。

データ暗号化技術

管理的対策

管理的対策は、組織的な取り組みやルール・プロセスの整備を通じてセキュリティを確保する手法です。

セキュリティポリシーの策定

情報セキュリティポリシーの策定と継続的な見直しが基盤となります。

経営層のコミットメントを明確にし、全従業員が理解しやすい具体的なガイドラインを提供することが重要です。

リスクマネジメント

定期的なリスクアセスメントにより組織が直面する脅威を特定し、その影響度と発生確率に基づいて優先順位を決定します。

NIST(米国国立標準技術研究所)のサイバーセキュリティフレームワークやISO27001などの国際標準に基づいた体系的なアプローチが推奨されます。

従業員教育・訓練

定期的なセキュリティ研修に加えて、標的型攻撃メール訓練、インシデント対応訓練などの実践的な教育プログラムを実施します。

また、セキュリティ意識の向上を促すための継続的なコミュニケーションや、インセンティブ制度の導入も効果的です。

インシデント対応体制

CSIRT(Computer Security Incident Response Team:コンピューターセキュリティインシデント対応チーム)の設置と運用が不可欠です。

インシデントの検知から初動対応、復旧、再発防止まで一連のプロセスを標準化し、関係者の役割と責任を明確に定義します。

また、外部の専門機関との連携体制も構築しておく必要があります。

物理的対策

物理的対策は、施設や設備への物理的なアクセスを制御し、情報資産を物理的な脅威から保護する手法です。

データセンター・サーバールームセキュリティ

データセンターやサーバールームには、生体認証システム、監視カメラ、侵入検知センサーなどの多重セキュリティシステムを導入します。

また、入退室履歴の記録と定期的な監査により、不正アクセスを防止します。

オフィスセキュリティ

受付システムの導入、来訪者管理、クリアデスク・クリアスクリーン政策の徹底などにより、機密情報への不正アクセスを防ぎます。

特に、リモートワークの普及により家庭内でのセキュリティ対策も重要になっており、VPN接続の強制、画面ロックの自動化、機密情報の持ち出し制限などの対策が必要です。

災害対策

耐震・耐火構造の施設選定、非常時電源の確保、バックアップシステムの地理的分散配置などにより、自然災害や設備障害からデータを保護します。

また、UPS(無停電電源装置)や自家発電設備により、停電時でもシステムの安全な停止やデータの保護を確保します。

対策実践のステップ

データセキュリティ対策を効果的に実践するには、段階的かつ体系的なアプローチが重要です。

以下の7つのステップに従って、組織に適した対策を構築していきましょう。

Step1:現状把握とリスク評価

まず、組織が保有する情報資産の棚卸しを行い、それぞれの重要度と機密度を評価します。

システム構成図の作成、データフローの可視化、既存のセキュリティ対策の棚卸しを実施し、現在のセキュリティレベルを客観的に把握します。

外部の専門機関による脆弱性診断やペネトレーションテストの実施も有効です。

Step2:セキュリティ方針の策定

経営層のコミットメントのもと、組織全体のセキュリティ方針を策定します。

事業目標との整合性を図りながら、セキュリティ投資の優先順位と予算配分を決定します。

また、規制要求事項や業界標準への準拠方針も明確にします。

Step3:対策計画の立案

リスク評価の結果に基づいて、具体的な対策計画を立案します。

短期・中期・長期の時間軸で優先順位を設定し、技術的対策、管理的対策、物理的対策をバランス良く組み合わせた包括的な計画を作成します。

ROI(投資対効果)の観点からも対策の妥当性を検証します。

Step4:基盤整備と導入

計画に基づいてセキュリティ基盤の整備を開始します。

まず、基本的な技術的対策(ファイアウォール、アンチウイルス、パッチ管理など)を確実に実装し、その上で高度な対策(EDR、SIEM、ゼロトラスト等)を段階的に導入します。

Step5:運用体制の構築

セキュリティ対策を継続的に運用するための体制を構築します。

SOC(Security Operation Center)の設置、CSIRT の運用開始、インシデント対応手順の整備、従業員教育プログラムの実施などを行います。

Step6:監視と改善

導入した対策の有効性を継続的に監視し、必要に応じて改善を行います。

セキュリティメトリクスの定義と測定、定期的なセキュリティ監査、脅威インテリジェンスの活用などにより、組織のセキュリティレベルを継続的に向上させます。

Step7:継続的な見直し

技術進歩、脅威環境の変化、事業環境の変化に応じて、セキュリティ対策を継続的に見直し、アップデートしていきます。

年次のセキュリティ戦略見直し、新技術の評価・導入、教育プログラムの更新などを定期的に実施します。

まとめ

データセキュリティは、デジタル時代を生き抜く企業にとって避けて通れない重要な経営課題です。

サイバー攻撃の高度化、規制強化、ビジネスのデジタル化が進む中で、従来の対症療法的なアプローチでは限界があります。

CIA三原則(機密性、完全性、可用性)を基軸とした体系的なアプローチにより、技術的対策、管理的対策、物理的対策を統合した多層防御を構築することが重要です。

また、セキュリティ対策は一度実装すれば終わりではなく、継続的な改善と進化が必要です。

企業の経営層は、データセキュリティを単なるコストではなく、事業継続と競争優位性確保のための戦略的投資として捉える必要があります。

適切なリスク評価に基づいた計画的な対策実施により、セキュリティリスクを管理可能なレベルに維持しながら、デジタル技術の恩恵を最大限に活用できる組織を構築していきましょう。

さらに、データセキュリティの取り組みは組織全体の協力が不可欠です。

経営層のリーダーシップの下、IT部門、事業部門、人事部門、法務部門などが連携し、全従業員がセキュリティ意識を持って行動する文化を醸成することが、真の意味でのデータセキュリティの実現につながります。

データセキュリティについて「もっと詳しく知りたい」「導入してみたい」などございましたら、ぜひDX攻略部にご相談ください!