こんにちは、DX攻略部のkanoです。

新しいツールを導入する際に気になるのが、セキュリティ面の不安です。

Snowflakeはクラウド上でデータを一元管理し、分析・AI活用までワンストップで提供するデータクラウド基盤ですが、セキュリティ面は安心していいのでしょうか?

そういったSnowflakeのセキュリティ面の情報や、Snowflakeを使い始めたばかりの中小企業でもすぐに実践できるセキュリティ強化の手順を紹介します。

そして、DX攻略部では、Snowflake×Streamlitを活用した統合BI基盤構築支援サービスを行っています。

記事の内容を確認して、Snowflakeを自社に活用してみたいと考えた方は、下記のボタンをクリックしてぜひDX攻略部にご相談ください!

Snowflakeのセキュリティを低コストで始める考え方

Snowflakeのセキュリティを低コストで始める考え方について確認していきましょう。

まずは基本的な部分をしっかりと固めておくことが重要です。

まずはアカウントを安全にする

Snowflakeはロールベースアクセス制御(RBAC)で、ユーザーに直接権限を付けるのではなく「ロール」に権限を集約し、そのロールをユーザーへ割り当てます。

最小権限の原則(必要な作業だけができる権限)を守るのが基本です。

コストを抑えるには、有償オプションから入るよりも、まず標準機能(MFA、ネットワークポリシー、マスキング、行アクセス制御、監査ログ、タスクなど)を組み合わせるのが近道です。

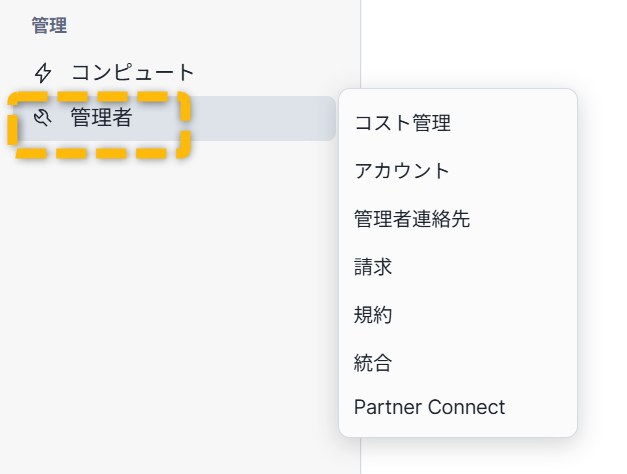

セキュリティに関する設定は、Snowsightの左メニュー「Admin(管理)」から多くの設定にアクセスできます。

Snowflakeアカウントに入る「入口」の強化は最優先です。

手間が少なく効果の大きい順に、MFA、SSO、ユーザーの自動化を整えましょう。

多要素認証(MFA)をオンにする

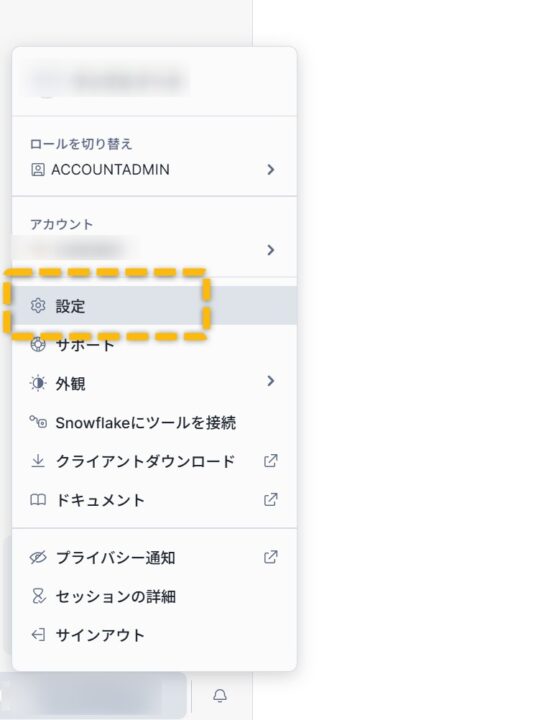

Snowsightの左ナビ最下部にある自分のユーザー名(または丸いアイコン)をクリックしましょう。

続いて、「Settings(設定)」→「Authentication(認証)」→「Multi-factor authentication(多要素認証)」から多要素認証を登録します。

方式はパスキー、認証アプリ(TOTP)、Duoなどが選べます。

MFA未登録のユーザーには登録を促す画面が表示されるため、初回ログイン時の案内だけで運用に乗せやすいのが特徴です。

端末紛失時は管理者がMFA方式をリセットし、再登録してもらう運用にしておきましょう。

会社のログインとつなぐ(SSO:SAML/OIDC)

社内のIDプロバイダー(OktaやMicrosoft Entra IDなど)とSSOを連携すると、パスワードの個別管理が不要になり、退職者の無効化もIdP側で完結します。

IdP側でMFAを強制し、Snowflake側は認証ポリシー(Authentication Policy)で許可する方式を制御する設計にすると、統制の一本化と利便性を両立できます。

ユーザー作成を自動化する(SCIM)

SSOと合わせてSCIM(ユーザー・グループ自動プロビジョニング)を使うと、作成・無効化・ロール割り当てが自動化できます。

手作業の付け外しミスが減り、棚卸しや監査が楽になります。導入初期は対象部門を限定し、問題がないことを確認してから全社展開すると安全です。

こんにちは、DX攻略部のkanoです。 「Snowflakeを導入してみたいけど、専門用語が多くて難しそう」 「Snowflakeを使う上で知っておくべき、基本用語を網羅したい」 Snowflakeは、データ分析やAI活用[…]

権限を役割で分ける(RBAC)

セキュリティ設定において、権限を役割で分けることが重要です。

このRBAC(ロールベースのアクセス制御(Role Based Access Control))の考えについて確認していきましょう。

役割の作り方のコツ(最小権限・分掌)

RBACは事故防止と監査容易化の両輪で、最小権限の原則を貫くことが重要です。

例えば、「閲覧」「分析」「ETL」「データオーナー」など、業務単位でロールを定義します。

共通権限は親ロールに集約し、個別権限は子ロールで追加する階層化がスッキリします。

標準ロールと自作ロールの使い分け

ACCOUNTADMINやSECURITYADMINなど標準ロールは非常に強力です。

日常作業は権限を絞った自作ロールで行い、管理作業のときだけ一時的に強いロールに切り替える運用にします。

これだけで誤操作や過剰権限のリスクが大幅に下がります。

権限付与と定期棚卸しの回し方

入社・異動・退職フローと権限付与を紐づけ、月次もしくは四半期で棚卸しします。

Snowsightの「Admin(管理)」で可視化し、後述のタスクで点検クエリを自動実行すれば、抜け漏れを継続的に減らせます。

こんにちは、DX攻略部のkanoです。 ダッシュボードの軽微な修正や、現場が使う簡単な業務アプリでも、外部ベンダー依頼だと見積もり調整や開発待ちが発生しがちです。 結果として「見たい指標が見られない」「改善の判断が遅れる」状態が[…]

接続を絞って守る(ネットワーク)

Snowflakeのセキュリティを高める上で、接続を絞って守ることを意識しましょう。

接続を絞っておけば、たとえ認証情報が漏れても、アクセス元を絞れば被害は限定できるからです。

Snowflakeの接続を絞ってセキュリティを高める点について紹介します。

IP許可リスト(ネットワークポリシー)の基本

社内の固定IPやVPN出口など信頼できる送信元だけを許可する「ネットワークポリシー(Network Policy)」を作成し、アカウント全体に適用します。

-- 許可IPでネットワークポリシーを作成

CREATE NETWORK POLICY office_only

ALLOWED_IP_LIST=('203.0.113.0/24','198.51.100.10');

-- アカウントへ適用

ALTER ACCOUNT SET NETWORK_POLICY=office_only;

-- 例外ユーザー(サービス等)は個別に上書き

ALTER USER svc_etl SET NETWORK_POLICY=NULL;特定ユーザーやサービスだけ例外を設ける場合は、ユーザー単位の適用がアカウント設定より優先される点を覚えておくと設計が楽です。

プライベート接続(PrivateLink/PSC)の選び方

クラウド内プライベート経路でSnowflakeへ接続する場合、AWSはPrivateLink、Google CloudはPrivate Service Connect(PSC)を検討します。

ゼロトラストや社内VPNと併用し、踏み台のIPだけを許可する構成にすると、運用がシンプルで強固です。利用可否や費用はクラウド/エディションにより変わるため、要件とコストで比較しましょう。

社内のVPNやゼロトラスト製品との併用ポイント

多拠点でも、各拠点の出口IPを許可リストに登録するか、拠点→VPN→Snowflakeの一経路に統一すると管理が容易です。

ゼロトラスト製品を使う場合は、デバイス姿勢(OS更新・マルウェア対策)で社内アクセス基準を満たした端末のみ通すと、より安全です。

データを守る仕組み(暗号化・鍵・復元)

Snowflakeは保存時・転送時の暗号化が標準です。

追加で考えるのは鍵の扱いと復元の運用ですので、その点について確認しておきましょう。

自動暗号化の仕組みと鍵管理の選択

標準の管理鍵で十分なケースが多い一方、厳格な要件ではクラウドKMSの顧客管理鍵(CMK)を併用する高度な構成もあります。

鍵のローテーション(入れ替え)方針を決め、変更作業のチェックリストを用意しておくと毎回の負担が減ります。

-

データ暗号鍵(DEK): テーブルの断片など“データそのもの”を暗号化する鍵

-

キー暗号鍵(KEK): DEKをさらに包む(ラップする)上位の鍵

-

アカウントの上位鍵: さらに上で全体を守る鍵(SnowflakeがHSM等で厳重管理)

-

顧客管理鍵(CMK)※任意: 会社のKMS(AWS KMSやGoogle Cloud KMSなど)で自社管理する鍵。採用するとSnowflake側の鍵と二重で必要になり、より厳格な統制ができます(Tri-Secretと呼ばれる構成の一部)

鍵のローテーションを無理なく回す

四半期や半期など業務に合わせた周期を決め、接続検証とロールバック手順を文書化します。

変更後は監査クエリで異常がないかを確認します。

Time TravelとFail-safeの違いと注意点

Time Travelは過去時点のテーブルやスキーマを復元できる機能で、Fail-safeはさらに長い期間の緊急復旧向け仕組みです。

保持期間を長くするとストレージコストが増えるため、重要データだけ延長する運用が現実的です。

必要な人だけ見えるようにする(細かなアクセス制御)

アプリ改修を最小に抑えつつ、Snowflake側で「見せる前に隠す」を実現するための設定をまとめました。

細かなアクセス制御は手間がかかることもありますが、一度設定しておけば、その後は軽い修正だけで対応できるようになります。

行単位の制御(Row Access Policies)の基本

以下の3つの点をおさえながらチェックしましょう。

-

行を絞る=その人に「見せてよい行」だけ返す

-

列を隠す=機微な列だけ伏字にする

-

出口を一本化=公開用の安全なビューだけを見せる

行単位の制御は以下のような場面におすすめです。

イメージ:テーブルに「見せる条件」を1つ足す感じです(ユーザーのロールや所属に応じて自動判定)。

最小サンプルは以下のような形になります。

-- 自分の部署の行だけ見える。HR管理者は全件見える例

CREATE ROW ACCESS POLICY only_own_dept

AS (dept STRING) RETURNS BOOLEAN ->

CURRENT_ROLE() IN ('HR_ADMIN','PRIVACY_OFFICER') OR dept = CURRENT_ROLE();

ALTER TABLE hr.emp_rows

ADD ROW ACCESS POLICY only_own_dept ON (dept);このような形にすることで、部門や担当者ごとに見せたい行だけ返す仕組みが導入できます。

動的データマスキングの設計とテスト

個人情報など機微な列は、閲覧ロールに応じて自動的に伏字にします。

-- 権限があるロールだけ生の値を表示。他は伏字にする

CREATE MASKING POLICY mask_email

AS (email STRING) RETURNS STRING ->

CASE WHEN CURRENT_ROLE() IN ('PRIVACY_OFFICER','HR_ADMIN')

THEN email ELSE '***@***' END;

ALTER TABLE hr.emp_rows

MODIFY COLUMN email SET MASKING POLICY mask_email;メールや電話など、見る必要がない人には伏字で十分なときにおすすめです。

既存クエリを変えずに適用できるのが利点です。

セキュアビューとタグでルールを徹底

直接テーブルを触らせたくない、出せる列・行を決めた窓口を作りたい場合は、以下のように設定しましょう。

-- セキュアビュー(クエリ定義の露出を抑えるビュー)

CREATE OR REPLACE SECURE VIEW hr.secure_emp AS

SELECT emp_id, name, email

FROM hr.emp_rows;

-- タグを作る→タグにマスキングポリシーをひも付け→列にタグを付ける

CREATE TAG classification;

CREATE MASKING POLICY mask_by_tag

AS (val STRING) RETURNS STRING ->

CASE WHEN CURRENT_ROLE() IN ('PRIVACY_OFFICER','HR_ADMIN')

THEN val ELSE '***' END;

ALTER TAG classification SET MASKING POLICY mask_by_tag;

ALTER TABLE hr.emp_rows

MODIFY COLUMN email SET TAG classification='機微';まず安全な窓口(SECURE VIEW)を作り、列には「機微」などのタグを付けて運用ルールを明確にします。

タグに基づいてマスキングを自動適用することもできます。

タグで「機微」「社内限定」などを明示すると、棚卸しやレビューが楽になります。

こんにちは、DX攻略部のkanoです。 「Snowflakeについて調べていると、ウェアハウスという言葉がよく出てくるけど、これってなに?」 「ウェアハウスの仕組みや使う上でのポイントを知りたい」 Snowflakeの「ウ[…]

データ分類と軽量ガバナンスの始め方

データを扱う際は、完璧主義は続かないという点を覚えておきましょう。

まずは重要テーブルから分類とタグ付けを始め、徐々に広げることで、続けられるデータの扱い方ができるようになります。

データ分類と軽量ガバナンスの始め方についてまとめました。

機密区分とタグ設計の型

「公開/社内限定/機微」といった分かりやすい三段階を決め、タグ名と値を固定しましょう。

例:CLASSIFICATION=機微、OWNER=HR部門、RETENTION=365dといった形です。

命名は英字固定にするとスクリプト化が楽なので活用しましょう。

自動分類の活用と手動の補正フロー

自動検出の候補をデータオーナーがレビューして確定する軽量ワークフローにします。

誤検知は定期レビューで直し、検出ルールも改善して精度を上げていきます。

最小限のガイドラインとレビュー体制

最小限のガイドラインを作成することも大切です。

「新規テーブルはタグ必須」「変更はプルリクでレビュー」「オーナーは年1回見直し」など、短いルールを明文化ましょう。

SnowsightとSQLの両方から確認できる棚卸しクエリを社内に共有します。

こんにちは、DX攻略部のkanoです。 「SnowflakeのMarketplaceって何?」 「どうやって使うの?」 Snowflake Marketplaceは、データや機能、アプリを『探す→契約する→すぐ使う』までを[…]

監査・可視化・自動化

インシデントの気づきを早め、再発防止を回すための仕組みを整えましょう。

そのための、監査・可視化・自動化についてまとめました。

利用履歴(Access History)と使用状況ビュー(ACCOUNT_USAGE)の見方

SNOWFLAKE.ACCOUNT_USAGEにはログイン履歴、クエリ履歴、権限変更などの情報がまとまっています。

Snowsightの「Admin(管理)」→「モニタリング」からダッシュボードも確認できます。

-- ログイン失敗が多いユーザー

SELECT USER_NAME,COUNT(*) AS failed_cnt,MAX(EVENT_TIMESTAMP) AS last_time

FROM SNOWFLAKE.ACCOUNT_USAGE.LOGIN_HISTORY

WHERE IS_SUCCESS='NO'

GROUP BY USER_NAME

ORDER BY failed_cnt DESC;まずは「ログイン失敗の多いユーザー」「大量抽出クエリ」「権限変更の多い日」の3指標を定点観測しましょう。

イベントテーブルとアラートで即時に検知

イベントテーブルに出力されるシステムイベントやログをトリガーに、アラート機能でメールやチャット通知を行います。

「連続ログイン失敗」「短時間の大量抽出」「大量の権限付与」など、わかりやすい条件から始めると効果が出ます。

タスクで定期点検を自動化

マスキング未適用列の洗い出し、強権限ロールの付け過ぎ検査、休眠ユーザーの抽出などをタスクで毎日・毎週実行しましょう。

そして、結果をテーブル保存→ダッシュボード/通知で確認して、自動で定期点検を行います。

人手の点検を減らし、対応は例外だけに絞れるのでおすすめです。

コスト監視(安全運用の一部として)

Snowflakeのコストは重要なテーマです。

リソースモニターでクレジット使用量の上限やアラートを設定し、ウェアハウスは小さめサイズ+短い自動一時停止(Auto-suspend)を基本にします。

突発的に重い処理が必要な場合だけ一時的にサイズを上げる運用がコスト効率的です。

こんにちは、DX攻略部のkanoです。 「Snowflakeを導入したけど、思ったよりコストがかかっていた」 「もう少しSnowflakeの料金を節約したい」 こういった悩みを持つ方も多いかもしれません。 Snowf[…]

連携・共有を安全に使う

データの出入り口は事故が起きやすいので、最小権限と記録を徹底します。

連携・共有を安全に使うためのポイントをチェックしましょう。

セキュアデータシェアリングの前提条件

共有は必要最小限のオブジェクトに絞り、共有専用ロール・共有専用ウェアハウスを用意します。

共有先ごとにアクセス範囲を完全分離し、取り消し手順を決めておくと安心です。

外部ストレージ連携(S3/Blob/GCS)の認証設計

ステージはストレージ統合(Storage Integration)を使用し、最小権限のクレデンシャルで接続します。

鍵の有効期限とローテーション方針を決め、機微データはサーバー側暗号化(SSE)を必須にします。

外部関数・API連携の最小権限と記録

外部関数は呼び先ごとに専用ロール・ネットワーク設定を分離し、実行ログを残します。

失敗時の再試行やタイムアウトを設計しておくと、運用の安定度が上がります。

こんにちは、DX攻略部のkanoです。 「Snowflakeをもっと便利に活用したい」と思ったことはありませんか? 本記事ではSnowflakeをより便利に活用するための、Snowpipeという機能について紹介します。 S[…]

導入から定着までのロードマップ

Snowflakeのセキュリティに関するポイントをおさえながら、導入と定着を進めていきましょう。

短期間で効果を出しつつ、負荷を抑えて定着するためのポイントをまとめました。

初週で完了させる設定チェック

最初の1週間は入場制限と強い権限の封じ込めに集中します。

-

MFA登録の徹底(Snowsight設定の周知、未登録ユーザーの洗い出し)

-

ネットワークポリシーの適用(オフィス/VPNのIPのみ許可、例外は個別ユーザーで上書き)

-

強力ロールの運用ルール化(

ACCOUNTADMIN等は日常使用禁止、作業ロールを別途用意) -

基本監査クエリの整備(ログイン失敗、多量抽出、権限変更の把握)

-

外部共有・外部ステージは最小構成で開始(共有専用ロールとウェアハウスを用意)

そして、「初期設定チェックリスト(スクリーンショット付き)」「監査クエリのSQLファイルと実行手順」「強力ロール利用時の承認フロー(簡易版)」が成果物となります。

MFA未登録ユーザーが0になるか、許可IP以外からのアクセスが遮断されているか、といったことの確認を忘れないようにしてください。

1か月で固める権限と監査の型

部門ロールとデータオーナーを明確化し、行アクセス制御とマスキングの適用範囲を拡大しましょう。

月次棚卸しとリソースモニター運用を安定化させ、ダッシュボードを定点観測します。

そのため、「RBAC設計図(ロール一覧、継承関係、付与ポリシー)」「マスキング/行制御の適用表(対象テーブル・列、タグ、担当)」「監査ダッシュボード(SnowsightまたはBIツール)」が成果物となります。

3か月で回す運用レビュー

インシデント対応演習を実施し、外部共有の見直し、タグ設計の精緻化、クエリ最適化によるコスト削減を進めます。

改善点は小さく速く回し、手順書を継続更新しましょう。

「インシデント対応手順」や「共有運用ガイド」が成果物に該当します。

まとめ

Snowflakeのセキュリティに関しての基本をまとめて紹介しました。

Snowflakeのセキュリティは、MFA・SSO・ネットワーク制御で入口を固め、行アクセス制御・マスキング・セキュアビューとタグでデータの露出を抑えることがポイントです。

そして、Access History/Account Usage・イベントテーブル・アラート・タスクで見える化と自動化を回すのが王道です。

すべて標準機能で着手でき、アプリ改修を最小限に保ちながら段階的に強化できます。

まずは小さく始め、定期点検と運用レビューで継続改善していきましょう。

DX攻略部ではSnowflakeのさまざまな機能をや活用法を紹介しています。

そして、DX攻略部では、Snowflake×Streamlitを活用した統合BI基盤構築支援サービスを行っていますので、Snowflake導入を検討している企業様はぜひDX攻略部にご相談ください!